Stockfotografie Team international gesuchter Hacker organisiert fortgeschrittene : lizenzfreie Fotos

L

2000 × 1125JPG6.67 × 3.75" • 300 dpiStandardlizenz

XL

5000 × 2812JPG16.67 × 9.37" • 300 dpiStandardlizenz

super

10000 × 5624JPG33.33 × 18.75" • 300 dpiStandardlizenz

EL

5000 × 2812JPG16.67 × 9.37" • 300 dpiErweiterte Lizenz

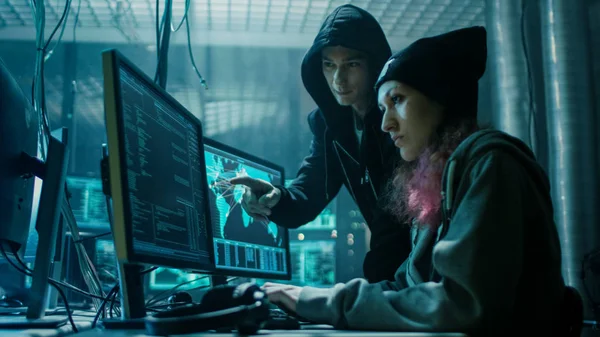

Team von international gesuchten Hackern wimmelt es nur so von fortgeschrittenen Malware-Angriffen auf Unternehmensserver. Hacker arbeitet in seinem Computer. Ort ist dunkel und hat mehrere Displays.

— Foto von Gorodenkoff- AutorGorodenkoff

- 163522820

- Ähnliche Bilder suchen

- 5

Schlagwörter Stockbilder:

- Hort

- Identität

- Datenbank

- Infrastruktur

- Spionagesoftware

- Hacker

- Technologie

- Angriff

- Phishing

- Blau

- Schadsoftware

- Aufbocken

- Hackerangriffe

- Überwachung

- Ddos

- Höhle

- Team

- Kreditkarte

- Netzwerk

- Ransomware

- ethisch

- Diebstahl

- Internet

- Adware

- Keller

- Dunkel

- global

- Jugendliche

- Cyberkriminalität

- Virus

- Neon

- persönlich

- Datenschutz

- Computer

- Konzern

- Sicherheit

- Cyber

- Unterirdisch

- Web

- Tief

- Tippen

- Organisieren

- Bildschirm

- Schnittstelle

- Server

- Anzeige

Dieselbe Reihe:

Dasselbe Model:

Ähnliche Stockvideos:

Nutzungshinweise

Sie können dieses lizenzfreie Foto "Team international gesuchter Hacker organisiert fortgeschrittene" für persönliche und kommerzielle Zwecke gemäß der Standard- oder Erweiterten Lizenz verwenden. Die Standardlizenz deckt die meisten Verwendungszwecke ab, einschließlich Werbung, UI-Designs und Produktverpackungen, und erlaubt bis zu 500.000 Druckkopien. Die Erweiterte Lizenz erlaubt alle Verwendungszwecke unter der Standardlizenz mit unbegrenzten Druckrechten und erlaubt Ihnen, die heruntergeladenen Bilder für den Verkauf von Waren, den Wiederverkauf von Produkten oder die kostenlose Verteilung zu verwenden.

Sie können dieses Stockfoto kaufen und in hoher Auflösung bis zu 5000x2812 herunterladen. Datum des Uploads: 16. Aug. 2017